Всем доброго времени суток и прочих разностей.

Мы уже писали подробную статью на тему теории и практики избавления системы от руткитов и других хвостов под Linux. По большей части та статья была направлена на работу с клиентскими машинами, хотя, в общем-то, оно было применимо и к серверам.

По Вашим просьбам пишу простенький мануал для проверки серверной части линуксов на предмет малварок и другого вредоносного кода. Так как пишу это в блоговой части сайта, то тут простое, короткое, консольное решение. Может кому-то пригодится.

Давайте приступим.

Проверка сервера и компьютера на предмет заражения

Особенно эта инструкция подойдет всяким владельцам VPS, особенно тем, чьи сервера настроены не самым должным образом и сайты часто заражают всякой шушерой. Хотя.. Пойдет, в общем всем.

Как я и обещал, всё просто и можно (да и нужно) делать из под консоли. С тем же SSH. Поехали:

- Логинимся, переходим, если нужно, в папку:

cd /usr/local/src/ - Тянем maldet:

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz - Распаковываем:

tar -xzf maldetect-current.tar.gz - Вваливаемся в папку, куда распаковались:

cd maldetect-* - Устанавливаем:

sh ./install.sh - Обновляем:

maldet --update-ver

maldet --update

Для сканирования используем:maldet -a [путь]

Например:maldet -a /usr/local/

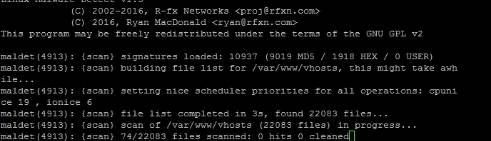

Дальше просто ждём окончания процесса, смотрим результаты, анализируем, при необходимости чистим и всё такое прочее.

Умеет много всего умного, начиная от карантинов, заканчивая прочими плюшками, вроде сканирования по расписанию и тп. В общем рекомендую. Сайт автора вот здесь (кстати там много других интересностей).

Справка типовая:

usage maldet [-h|--help] [-a|--scan-all PATH] [-r|--scan-recent PATH DAYS]

[-f|--file-list PATH] [-i|--include-regex] [-x|--exclude-regex]

[-b|--background] [-m|--monitor] [-k|--kill-monitor] [-c|--checkout]

[-q|--quarantine] [-s|--restore] [-n|--clean] [-l|--log] [-e|--report]

[-u|--update-sigs] [-d|--update-ver]

Послесловие

На сим всё, спасибо за внимание.

Надеюсь кому-то пригодится.

Такая вот милота <3