Доброго времени суток, дорогие друзья, знакомые и прочие личности. Сегодня поговорим про WiFi шифрование, что логично из заголовка.

Думаю, что многие из Вас пользуются такой штукой как роутеры, а значит, скорее всего, еще и Wi-Fi на них для Ваших ноутбуков, планшетов и прочих мобильных устройств.

Само собой, что этот самый вай-фай должен быть закрыт паролем, иначе вредные соседи будут безвозмездно пользоваться Вашим интернетом, а то и того хуже, - Вашим компьютером :)

Само собой, что помимо пароля есть еще и всякие разные типы шифрования этого самого пароля, точнее говоря, Вашего Wi-Fi протокола, чтобы им не просто не пользовались, но и не могли взломать.

В общем, сегодня хотелось бы немного поговорить с Вами о такой вещи как WiFi шифрование, а точнее этих самых WPE, WPA, WPA2, WPS и иже с ними.

Готовы? Давайте приступим.

WiFi шифрование - общая информация

Для начала сильно упрощенно поговорим о том как выглядит аутентификация с роутером (сервером), т.е как выглядит процесс шифрования и обмена данными. Вот такая вот у нас получается картинка:

Т.е, сначала, будучи клиентом мы говорим, что мы, - это мы, т.е знаем пароль (стрелочка зелененькая сверху). Сервер, тобишь допустим роутер, радуется и отдаёт нам случайную строку (она же является ключом с помощью которого мы шифруем данные), ну и далее происходит обмен данными, зашифрованными этим самым ключом.

Теперь же поговорим о типах шифрования, их уязвимостях и прочем прочем. Начнем по порядку, а именно с OPEN, т.е с отсутствия всякого шифра, а далее перейдем ко всему остальному.

к содержанию ↑Тип 1 - OPEN

Как Вы уже поняли (и я говорил только что), собственно, OPEN — это отсутствие всякой защиты, т.е. Wifi шифрование отсутствует как класс, и Вы и Ваш роутер абсолютно не занимаются защитой канала и передаваемых данных.

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу/роутеру сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде.

Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна, ибо фактически Ваш канал доступен всем и каждому.

к содержанию ↑Тип 2 - WEP (Wired Equivalent Privacy)

Один из самых первых типов Wifi шифрования это WEP. Вышел еще в конце 90-х и является, на данный момент, одним из самых слабых типов шифрования.

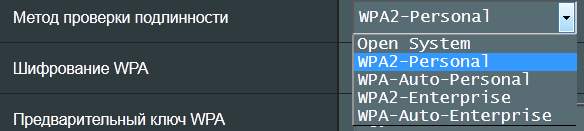

Во многих современных роутерах этот тип шифрования вовсе исключен из списка возможных для выбора:

Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля.

Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

Основная проблема WEP — в фундаментальной ошибке проектирования. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных.

Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

к содержанию ↑Тип 3 - WPA и WPA2 (Wi-Fi Protected Access)

Это одни из самых современных на данный момент типов такой штуки, как Wifi шифрование и новых пока, по сути, почти не придумали.

Собственно, поколение этих типов шифрования пришло на смену многострадальному WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP.

Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не сильно безопасен.

Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении.

Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS.

Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный алгоритм.

к содержанию ↑Тип 4 - WPS/QSS

Wifi шифрование WPS, он же QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты.

Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите выключенным.

к содержанию ↑Послесловие

Выводы, собственно, можете сделать сами, а вообще, само собой разумеется, что стоит использовать как минимум WPA, а лучше WPA2.

В следующем материале по Wi-Fi мы поговорим о том как влияют различные типы шифрования на производительность канала и роутера, а так же рассмотрим некоторые другие нюансы.

Как и всегда, если есть какие-то вопросы, дополнения и всё такое прочее, то добро пожаловать в комментарии к теме про Wifi шифрование.

PS: За существование этого материала спасибо автору Хабра под ником ProgerXP. По сути вся текстовка взята из его материала, чтобы не изобретать велосипед своими словами.

Ходит слух, что шифрование режет скорость или это только при очень маленькой скорости интернета?

Режет при недостаточной мощности процессора/памяти отдающего или принимающего устройства.

Скорее скорость зависит от железа роутера, как быстро происходит шифрация/дешифрация.

WEP ломается 100% - это правда, привет соседу ))) 30 минут перехвата пакетов и пару месяцев халявного безлимитного высокоскоростного инета была обеспечена )))

А почему только пару месяцев? ) Надо было шифровать свой комп в чужой сети и не качать с торрентов ))

Лазил по "плохим" сайтам, в общем больше баловался, нежели нещадно эксплуатировал ))) С шифрованием не заморачивался, ибо учитывая "сложность" пароля, можно было сделать вывод что хозяин полный профан и уж мониторить сеть он точно не будет. Менял просто мак своего ноута на его эппл игрушки и он приконектиться не мог ))) вот наверно и разозлился ))) Теперь WAP2 - история продолжается to be continued так сказать.

Спасибо! Очень удачно получилось-купил новый роутер(поменял тариф с 20 до 100,а Dlink 320 такую скорость не тянет)Настроил,а сейчас ещё и проверил,так ли я настроил :grin: . Сетевая аутентификация: wpa-psk/wpa2-psk mixed, пароль (генератором) 16 знаков.

С нетерпением жду продолжения!

Всегда пожалуйста, всегда рады.

16 знаков - это конечно время) Планка почти недосягаема)) Но уверен - кто брал такой рекорд, тут не комментирует. Уязвимость WPS не в счёт. Айды все на Хабр!)))

Спасибо за материалы! Пригодились! Удач !

Всегда пожалуйста, рады, если пригодилось :)

Тут с этим WEP шифрованием не всё так просто) Оно то так - что это препятствие только для безруких, но... Если грамотный Админ расставляет капканы такие для доморощенных ламеров, например, ради прикола, то ламер сам превращается в жертву :-) Потому что Админ пускает свой трафик через свою "линуксоидную" машину, и потом он видит все явки и пароли новоиспечённой жертвы)

Так что выбирайте сами кем вам нравиться больше быть: охотником или жертвой)

Хорошо бы иметь какие то утилиты, которые бы позволяли отлавливать попытку взлома, если они существуют. Что б так сказать по нерадивым ручкам...

По нерадивым ручкам ударим... знаниями)) От сердца даю, от души отрываю...)) Netcut 2.1.4 под "семёркой". Эта прога делает просто чудеса)

Что только не сделаешь для ленивых юзеров, особенно на этом любимом сайте:-)

Ну почему сразу ленивым, просто неосведомленным :grin:

а что она умеет? не нашел описания на русском.

Ну что умеет сканер IP и MAC адреса ? Смотря в чьих руках

и для каких целей :smile: Есть практически аналог у Radmin

Advanced IP Scanner хотя и

NetCut 2.1.4 можно посмотреть

вирустотал на него ругается https://clip2net.com/404.html?url=/s/je8HPO или это в приделах нормы?

Скачай с оф-сайта, тогда будет видно,я им не пользуюсь

https://www.arcai.com/

Пользуйтесь переводчиком страниц сайта - корявенько переводит, но смысл поймёте)

Ну, например мониторить свою сеть на наличие чужих подключённых устройств. Вырубить неугодных, если надо, причём не имея прав сетевого Админа - это если в плохих руках))

В комбинации с другой программой можно отслеживать посещение сайтов клиентами даже с паролями и логинами... Но это расскажу только за деньги! )))

Константин,на самом деле нет никакой нужды следить за нерадивыми ручками ;-)

Если хотите , то это просто невозможно.Так как постоянно применяют новые

методы.

На сегодняшний момент,для того что бы себя комфортно чувствовать в инете

требуются достаточно простые знания :

я сейчас не буду говорить что первично,что вторично,но мы совсем забыли что в

ОСь Windows , существует , учётная запись ( то бишь заходим мы с учётки админа

или пользователя ) Далее саму ОСь Windows,лучше всего иметь лицензионную ,

всё достаточно просто ;-) ребята сами закрывают свои прорехи.

Файервол ( Сетевой экран , Брандма́уэр ) это необходимая штука,какой использовать ,

программный или аппаратный , то это на ваше усмотрение.

Антивирусный продукт , думаю что тоже необходим.так же как и антишпион.

Если вы пользуетесь денежными переводами,расчётами то самое лучшее

поставить на виртуальную машину какую нибудь ОСь и производить расчёты с неё.

Браузер конечно по желанию ;-) но Firefox с двумя дополнениями NoScript и Adblock Plus

просто превосходны ;-) На сегодняшний момент.

Ну и желание знать как можно больше .!!!

Когда-то, где-то вычитал что лучше использовать WPA2 и принял это за прописную истину, но всегда было интересно по какому принципу работает каждый из протоколов, огромное Вам спасибо, одной тайной для меня стало меньше.

P.S. Для домашней сети использую WPA2 + фильтрацию MAC + скрытая WI-Fi (не помню названия), менять периодический пароль лень - память плохая.

Самое нормальное это сделать у себя шифрование WPA2 PSK, поставить пароль 15 символов, скрыть сеть. И не заморачиваться об безопасности.

Здравствуйте, обьясните (или ссылку где можно об этом прочесть) — как мне скрыть своё "присутствие" в чужой wi fi? Ведь, насколько я понимаю, даже смена мак адреса, допустим на мак адрес ноутбука пользователя чей роутер используется, явного присутствия не скрывает? Подключены оба, и при желании в интерфейсе программы роутера человек это увидит?

Приветствую. Никак, в интерфейсе будет видно.

Андрей, так вы продаете сайт или нет? На сообщения на pr-cy.ru не отвечаете, через форму обратной связи тоже писал вам - без ответа.

Доброго.

Нет. Спасибо, что напомнили, мои извинения за отнятое время.