Всем доброго времени суток и всяких прочих разностей.

Маленькая заметка в блог. Как наверняка многие уже знают (об этом, традиционно, трындит весь интернет, особенно радостно это делают антивирусные компании), вчера зафиксирована массовая атака шифровальщика Wana decrypt0r 2.0, требующего (после шифровки) 300$ не в каких-то там смсках, а сразу в биткоинах.

Атака наблюдается в разных сетях совершенно никак не связанных между собой, способна поражать системы развернутые из чистых образов и, по некоторым данным, использует уязвимость протокола SMBv1. В большинстве случаев ей подвержены все, кто не сидит за фаерволлом на нормальном роутере и закрытых портах и, само собой, держит не обновленные пиратки Windows (особенно это касается 7-ой версии).

Патчи для исправления этой уязвимости можно скачать на официальном сайте Miscrosoft по этой ссылке для новых систем и по этой ссылке для старых (XP, 2003, etc). Для выбора версии патча можно воспользоваться такой ссылкой

Уязвимость можно временно закрыть, полностью отключив поддержку SMBv1. Для этого достаточно выполнить следующую команду в командной строке.

Для Win 8-10 и тп:dism /online /norestart /disable-feature /featurename:SMB1Protocol

Для Win 7 и тп (в Powershell с правами администратора)Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Для Win 7 и тп (в cmd с правами администратора, две команды)sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Консоль, естественно, должна быть запущена от имени администратора. Патчи при этом, всё же рекомендуется установить. По возможности есть смысл закрутить все гайки на фаерволле (в том числе роутера, провайдера и куда там у Вас есть доступ).

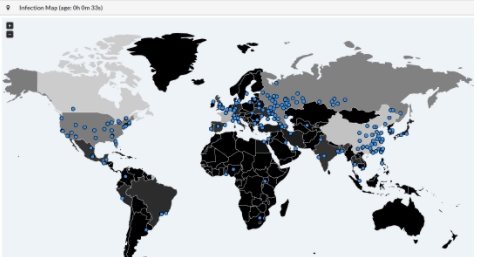

Интерактивная карта заражения по мере обновления:

Линк на карту (а не на скриншот) примерно такой вот.

Следующие действия помогут вам понять установлен ли патч закрывающий данную уязвимость в вашей системе:

- Перейдите по ссылке выше и проверьте код обновления для вашей системы, например для Windows 7 или Windows Server 2008 R2, код будет 4012212 или 4012215;

- Откройте консоль от имени администратора;

- Напишите:

dism /online /get-packages | findstr KB4012212 - Нажмите Enter, подождите результата (ответа);

- Если в ответе вы увидите KB4012212, это значит что патч у вас уже установлен и можно спать спокойно;

- Если же ответ вернет вам пустую строку, попробуйте проверить следующий патч в списке, а еще убедитесь, что консоль запущена от имени администратора;

- Если ни один патч не находится, рекомендуется незамедлительно установить обновление по ссылке выше.

Мануал и информация взяты из открытых источников, в частности из соответствующего текста на GT, где уже полным ходом идет обсуждение проблемы.

PS: Мнение: у нас эту новость будут пиарить до эпической бесконечности и под этим соусом еще эпичнее (хотя куда уж больше?) закрутят гайки в этом сегменте интернета, попомните мои слова

привет :)) Если я правильно понял,рекомендуется поставить все апдейты?

Привет.

Читай внимательно

Раз не утруждают себя админы в уточнении информации (что жаль, к слову), я Вам помогу.

По ссылке вверху линк ведет на страницу где можно скачать обновления для клиентских и серверных систем.

Для Windows 10 там минимум три файла для x86 и x64 систем. Вам нужно узнать какая у вас версия системы. Разрядность, думаю сможете найти самостоятельно, благо делается это просто.

Нажмите Пуск, наберите winver и нажмите enter. Появится окошко на второй строчке которого будет указана версия сборки OС. В моем случае 1607.

Возвращаемся на страничку с патчами и ищем патч под свою разрядность и версию системы.

В данном случае подходит: Windows 10 Version 1607 for x64-based Systems

Надеюсь хоть как-то разъяснил.

То есть разрядность найти просто, а версию системы прям через winver надо смотреть? :)

Ваш вариант? Как еще можно узнать версию Windows 10 не через простые действия? ;)

Правая кнопка мышки на пуске - система. Вуаля :)

Длиннее, чем winver, но получается )

К сожалению версию сборки там не видно. Там видна только разрядность.

Что здесь не видно? :)

Вуаля:

http://imgur.com/a/oP6wI

до кучи фото с домашней печатной машинки:

http://imgur.com/a/2YGA2

(сорри за фото, скриншоты на той стороне пока не научились делать)

И там и там из панели управления. Я про Пуск.

Если хотите, то чуть длиннее можно - Параметры - Система - О системе :)

Длиннее, чем winver, но получается )

(выше не к этой ветки дописал :) )

Для winver надо знать команду, а так мышкой можно накликать :) Плюс Вы предложили искать самому разрядность (я так понимаю как раз в панели управления), что уже два места (winver + панель) где надо смотреть, а тут всё сразу - и версия, и разрядность, и сборка :P

Можно накликать, но не очевидно. А winver тянется уже с ... не помню, 2000, xp?

Разрядность можно смотреть и в пр.кн.мыши - система.

Для пользователя не очевиден winver :)

ПКМ - Система всё равно второе место :)

Тем более, что у меня оно открывает сразу то, что по скрину выше, а не панель управления.

В рамках написания инструкции winver быстрее :)))) (меньше символов)

А если все сразу - вариант длиннее.

А почему, кстати, у Вас окно открывается другое? Из-за home?

В рамках написания инструкции быстрее не писать вообще, как в статье :)))))))

Не знаю, тоже сижу ломаю голову, сейчас пойду смотреть на других 10-тках.

Раньше тоже думал, что проще не указывать. В итоге было две версии инструкции. :) Но если ориентироваться на всех пользователей и продвинутых и начинающих - лучше указывать все варианты. Другой, третий раз, и они уже станут запоминать возможные варианты достижения целей в поиске информации :) Ну это так... Личное дело каждого. Хотя для своих так делаю :)

Как посмотрите - дайте знать. Интересно ж, ёлки-палки!

Про не указывать, - я пошутил. Обычно всегда указываю подробно и везде, просто здесь пост из блоговой части, рассчитанной на опытных пользователей, быстрых заметок и прочее прочее, поэтому без особых инструкций на скорую руку + тема горячая. Ну и, опять же, кому надо могут спросить в комментариях и люди (например, Вы), ответят :) В основном цикле всё чуть иначе.

Посмотрел, на корпоративных вообще везде сразу открывается окно, которое Вы привели, т.е из панели управления. Интересно нафига так сделали.

Меня чуток задело, что в основной части информации не указано как и что, поэтому и решил ответить... А так - наверное Вы правы, чаще всего если упустил что - в комментариях ответят...

Полагаю что дело в версии Windows 10. Если домашняя - доступ к информационным данным быстрее будет.

Ну и хорошо, что ответили, кому-то наверняка пригодится (если не уже). Плюс, как Вы видите, мы с Вами отловили еще и интересную особенность поиска версии :)

Вероятно, но всё равно странно. С точки зрения логики корректнее делать везде одинаково.

Аааааа, всё пропало - всё пропало, спасите - помогите, аааааа! =O

Найн :)

Интересно, а что там с Windows 10?

Тоже самое, что и с остальными, - если не стоят апдейты, то грустно

В зависимости от версии "десятки", должны быть установлены обновления: либо KB4012606, либо KB4013198, либо KB4013429. Если в Вашей системе обнаружилось одно из этих обновлений, значит усё окэй! ;-)

Ну а если 10 версии 1703 наличие какого KB я должен проверить? По ссылке все заканчивается на 1607.

1703 по идее уже должно уметь из коробки.

Проще всего отключить консолью для надежности.

А на что повлияет отключение этой самой поддержки SMBv1

Отключит доступ к файлам, принтерам, etc в локальной сети (если таковая имеется).

Эм... Рецепт прост.

1) Берем Acronis или его подобие.

2) Включаем регулярный бекап. Или вообще ставим непрерывную защиту (постоянно бекапит все измененные файлы)

3) Храним бекапы отдельно (например NAS)

В итоге, при любой проблеме, просто развертываем предыдущий образ.

ПРОФИТ!

Ну дык, как говорится, люди делятся на два типа, - те кто делают бэкапы или те кто их уже делает.

По второму пункту, - это всё хорошо, при учете, что бекапов несколько и Вы вовремя заметили проблему, а то можно получить шифрованные бекапы :)

Проверил, патч уже установлен и можно спать спокойно.

Спасибо за науку.

Пожалуйста

а у меня система на автомате бэкапится акронисом+важные файлы в гугл драйв...Ну и не открываю различные левые письма,а мусор софтовый я запускаю в виртуалках..Ну и temp-mail'ы всякие=защита )

И даже виртуалка не спасёт

ну и носкрипты,куда ж без него =)

Носкрипты от такого не спасут

ну тогда акронис+гугл драйв и виртуалки для открытия сомнительных файлов\писем (а бэкапы несколько разных)

Про виртуалки писал выше, гдрайв при наличии инета и десктопной установленной версии синхронизирует шифрованные файлы. Акронис выход (если не нарежет шифрованную версию), но вообще самым разумным в этом случае является:

а) Закрытые порты и/или отключенный SMB

б) Политики запуска программ

в) Обновление или конкретный патч

политики программ у меня подняты (не смотря на то,что я один работаю за своим ноутом...Как оказалось-лишнем не будет), SMB тоже вырубил,патч поставил

Гуд

Ну а как же подключение к сетевому диску ? У меня Zyxel Kinetik DSL с торент качалкой и диском на 1тБ, отключил SMB, теперь каждый раз отключать-подключать диск к системнику? Мягко говоря не очень удобно.

Вам патчить только или FTP использовать например

Если установлено обновление 3212646, то не нужно устанавливать патчи?

Уважаемый соник, запустил обновления Виндовс7 Ультимэйт, обновилось только одно важное обновление, дальше система сама откатилась назад. Вопрос: можно ли мне целиком и полностью удалить папку С:Windows/SoftwareDistribution, где, как я понял, находятся все скачанные, но не установленные обновления. Могу ли я это сделать без вреда для системы?

Ваш сайт у меня давно уже в закладках. Скачана одна из Ваших книг. Мои огромное уважение и большая благодарность за Ваш труд!

Забыл добавить, все порты надёжно закрыты, неоднократно проверено утилитой FireWallTest от 2ip.ru.

Приветствую.

Да, можно.