Всем доброго времени суток и всего такого прочего-разного.

Частенько меня спрашивают о том как запретить пользователю использовать те или иные программы, их установку, а так же открывать различные типы файлов (которые ему не нужны и могут принести вред) и всё такое прочее. В общем-то для начинающих эникейщиков, системных администраторов и прочего рода IT-шников, - это достаточно популярный вопрос.

И вопрос этот небезоснователен, ибо ограничение неразумного пользователя в правах частенько сильно упрощает работу, повышает безопасность и всё такое прочее.

К тому же, полезно это бывает не только для тех, кто работает в IT-сфере, но и просто для пользователей, которые хотят защитить себя от различных вирусов, надстроек и тп. К слову, эту методику можно еще и использовать как родительский контроль.

В общем, давайте приступим.

Базовое администрирование политики ограниченного использования программ

Инструмент этот простой и в общем-то, должен быть известен примерно каждому, благо он существует достаточно давно, а да и применяется всякими айтишниками (и не только) многими повсеместно.

В некоторых версиях систем его нет (типа Home Edition), но в большинстве присутствует. Перечислять все нет большого желания, благо наличие таковой поддержки Вы можете сделать за считанные минуты, собственно, попытавшись открыть сей инструмент.

Сия радость зовётся Software Restriction Policies (SPR), что условно можно перевести как политики ограниченного использования программ (о чем и написано в подзаголовке).

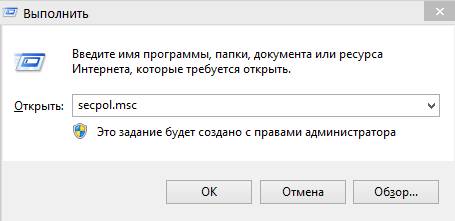

Запустить можно через "Пуск - Выполнить (Win+R) - secpol.msc" :

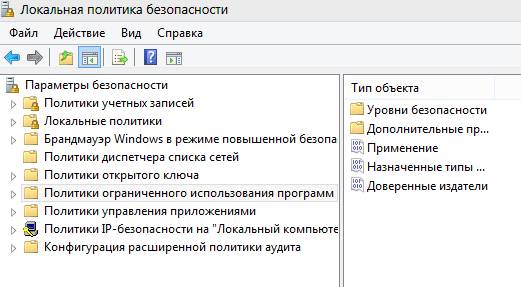

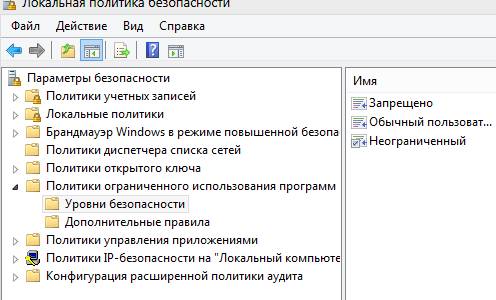

Или через Администрирование, которое живет по пути "Пуск - Настройка - Панель управления - Администрирование - Локальная политика безопасности - Политики ограниченного использования программ" . Выглядит следующим образом:

Здесь, для начала, тыкаем правой кнопкой мышки по названию "папки", т.е "Политики ограниченного использования программ" и выбираем пункт "Создать политику ограниченного использования программ" .

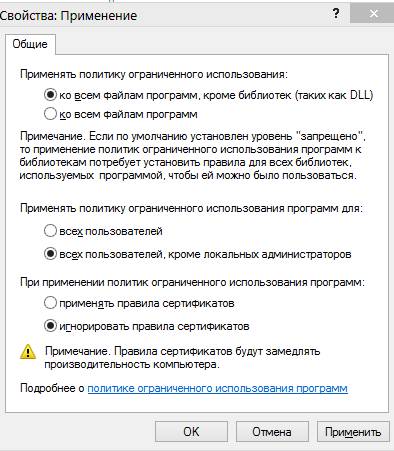

Далее необходимо будет определиться с, для начала, первичными настройками и произвести их. Для сего нажмем правой кнопкой мышки на пункте "Применение" и выбираем подпункт "Свойства". Здесь (см.скриншот выше) можно оставить всё по умолчанию, либо включить применение ко всему без исключений (по умолчанию стоит игнорирование DLL) и, например, переключить пункт применения ограниченной политики ко всем кроме локальных администраторов (при учете, что у Вас аккаунты разграничены на администраторкие и пользовательские).

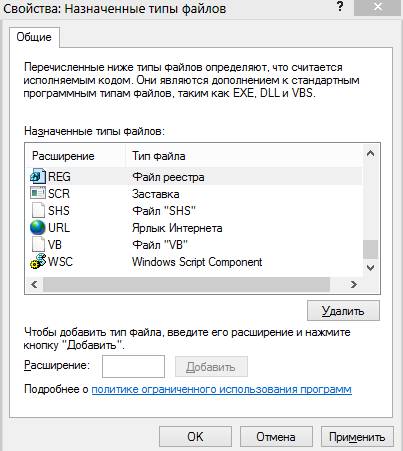

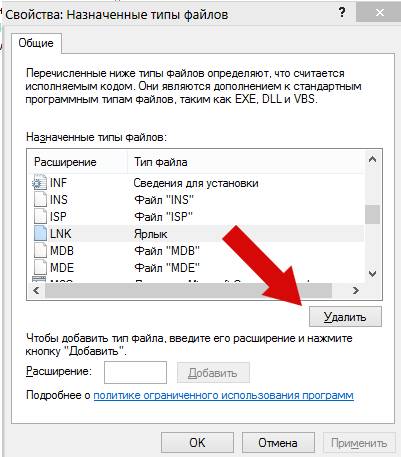

Далее, предварительно сохранив изменения, жмем правой кнопкой мышки на пункте "Назначенные типы файлов" и снова выбираем подпункт "Свойства". Здесь можно управлять разрешениями, определяющими понятие исполнительного кода, которые мы в последствии запретим к использованию. Можете настроить на своё усмотрение, в зависимости от целей и задач, которые Вы ставите перед собой, но пока мы оставим всё как есть.

Далее развернем "папку" и перейдем в следующую ветку, т.е в "Уровни безопасности". Здесь можно управлять уровнями безопасности, в том числе задавать таковые по умолчанию, экспортировать списки и тд и тп.

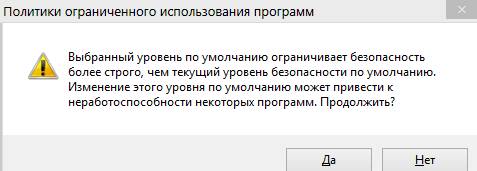

Простейшим, для теста, решением тут будет задать уровень безопасности "Запрещено" по умолчанию (для чего жмем по нему правой кнопкой мышки и жмем соответствующую кнопку), после чего, когда Вы согласитесь с уведомлением, ограничение будет активировано.

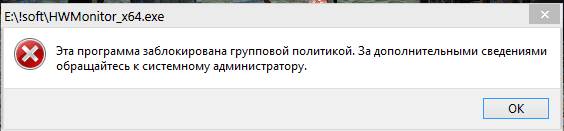

Теперь при запуске программ, если Вы не удалили из списка расширений EXE, Вы будете видеть уведомление как на скриншоте выше. Собственно, можно удалить расширение как таковое, а можно пойти более хитрым путём и, например, удалить только расширение LNK, т.е ярлык.

Тогда, собственно, пользователь сможет запускать только тот софт на который у него есть ярлык на рабочем столе. Способ конечно спорный, но в общем-то вполне себе такой хитрый (даже если пользователь умеет редактировать ярлыки, хотя и это можно ему запретить).

Как Вы понимаете, собственно, глобальные правила на всё в компьютере и манипулирование разрешениями только ярлыками не есть гуд, посему хорошо бы задать какие-то папки, откуда можно запускать приложения из сторонних папок (по умолчанию, в зависимости от системы, разрешения могут быть заданы из системных папок, т.е из Windows и ProgramFiles).

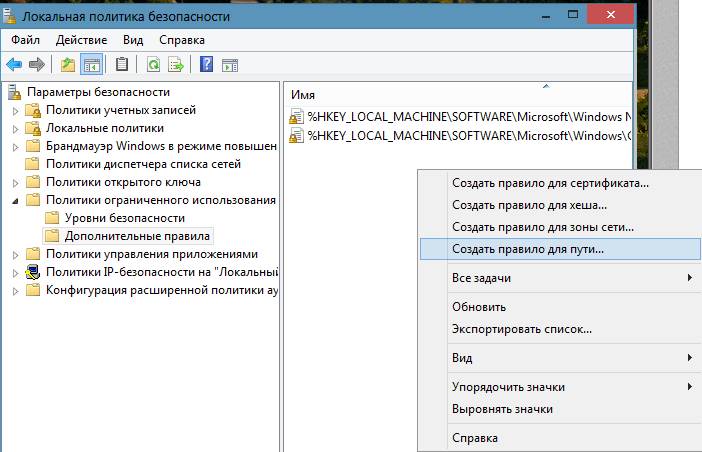

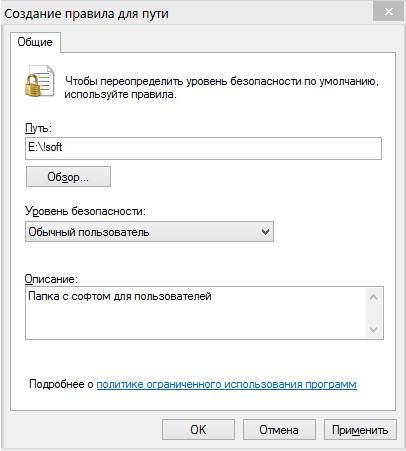

Для этого переходим на вкладку "Дополнительные правила" и жамкаем правой кнопкой мышки на пустом месте, выбирая пункт "Создать правило для пути" , где задаём путь и разрешение или запрет для пользователя.

Таким же образом, как Вы уже, надеюсь, поняли, регламентируется запрет или разрешения доступа по хешу, зонам сетей или сертификату.

В двух словах, собственно, как-то вот так.

к содержанию ↑Послесловие

Надеюсь, что кому-то будет полезным и кто-то действительно не знал ничего о политиках, которые, к слову, очень важный инструмент в администрировании любого типа.

Как и всегда, если есть какие-то вопросы, мысли дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Кратенько, но кому-то может пригодится

Пошли темы про администрирование. Хороший тренд!

Ну не то чтобы пошли, но так, кратенько и для всех :)

Есть некоторые программы… допустим, в 1С для автоматического обновления баз или чего-то там ещё требуется чтобы пользователь, работающий в данный момент за компьютером, имел права администратора.

Можно ли (и как?) сделать так чтобы определенные программы (допустим 1С) запускались с правами администратора, при этом пользователь, работающий в данный момент за компьютером, имел бы обычные права доступа?

Странно однако у Вас организован 1C и вообще подозреваю градация уровней прав, но не суть.

Правая кнопка - Свойства - Совместимость - внизу галочка "Выполнять эту программу от имени администратора".

Не имея прав администратора Вы не запустите программу от имени администратора.

Найс, спасибо! Катко, но вроде все получилось! Жду продолжения

Пожалуйста, рад, если пригодилось

Жаль что в домашних версиях Windows редактор групповых политик недоступен :(

Это да..

получилось, прикольно.. надеюсь вирусни меньше будет

Надеюсь :)

Когда книга по сервакам выйдет?

В новом году, более точные даты под вопросом, вряд ли раньше лета

ок, очень ждем

Если за компом только я работаю ( с правами админа), тогда нету смысла всё это делать?

Наверное нет, смотря как часто воюете с вирусами и тп

В линуксе, да к примеру взять любую популярную сборку, там в режиме гостя можно делать, что угодно с софтом, который имеется, что называется в "коробке" начиная от браузера, заканчивая фоторедактором. Так вот, после закрытия т.е. выхода из гостевого режима. Все изменения и все, что делал гость удаляется. Причем этот "гость" имеет доступ только к программам и все, ему даже диски открывать нельзя, за исключением флешки, которую он вставил для сохранения, к примеру загруженных файлов. В винде надо поковыряться, присвоить разрешение к каждой установленной программе, ну геморой если честно. Индусы наверное виноваты, не удивительно 80% персонала по работе над ОС мелкософта. Меня всегда удивляла логика программы офиса мелких. Когда, какую то функцию ищешь по полчаса. В итоге открываешь Компас и делаешь на нем таблицы, штампики и прочее) Редактируешь, как тебе угодно, при этом быстро и без лишних телодвижений. Все понятно и логично, работаешь интуитивно по наитию.

Вы путаете теплое с мягким :) Есть гость, есть пользователь, есть администратор.

хорошая защита от шифровальщиков групповые политики кстати

Не во всём и не всегда помогает

ну да, их же вырубить легко)