Всем доброго вермени суток, дорогие друзья, знакомые, читатели, почитатели и прочие личности. Сегодня, как Вы поняли из заголовка, мы про VeraCrypt, да.

Как Вы помните, мы уже рассказывали про защиту флешки паролем, теневым томом, шифрованием и всякими такими разностями с помощью TrueCrypt, поддержка которого, к сожалению, прекращена достаточно давно, не смотря на то, что независимый аудит не нашел большого числа проблем. Во всяком случае согласно Википедии.

Сегодня мы поговорим о форке ("аналоге", если хотите) этой утилиты, которая как Вы поняли из заголовка, называется не иначе как VeraCrypt и занимается, в общем-то, всем тем же самым, и даже умеет кое-что интересное, вроде шифрования данных в файле, усиленного шифрования вообще и даже поддержки отрицания наличия зашифрованных данных.

Помимо простого шифрования внешних накопителей, мы так же затронем тему шифрования данных как таковых и хранения оных в файле, который можно перемещать, прятать и носить на чем-нибудь куда-нибудь. Это лучшее решение с точки зрения простоты и удобства для тех, кому есть что скрывать хочется спрятать что-то от чужих глаз.

Ну что, давайте посмотрим?

Кратенькая вводная

Так или иначе, стоит понимать, что наличие шифрования, паролей и прочих разностей, собственно, снижает его скорость работы и, отчасти, срок жизни (особенно это актуально для дешевых флешек).

В связи с этим, - а так же тем, что все мы люди, и порой люди забывчивые, - мы предупреждаем, что всё ниже написанное Вы делаете на свой страх и риск, т.е мы не даём никаких гарантий, что Вы не забудете пароль, что-нибудь где-нибудь не умрет, либо, что данные будут защищены на 100% (и/или больше/меньше).

Чуть подробнее про отказ от ответственности есть здесь.

к содержанию ↑О самой VeraCrypt

Как уже говорилось выше, утилита является аналогом TrueCrypt, появившимся после прекращения поддержки последнего. По утверждению разработчиков, в VeraCrypt реализован ряд усовершенствований в области безопасности по сравнению с оной.

В то время как TrueCrypt использует 1000 итераций при генерации ключа, которым шифруется системный раздел при использовании алгоритма PBKDF2-RIPEMD-160, VeraCrypt использует 327661 итерацию.

Для стандартных шифруемых разделов на диске и файловых контейнеров VeraCrypt использует 655331 итерацию для хэш-функции RIPEMD-160 и 500000 итераций для SHA-2 и Whirlpool.

Это существенно замедляет VeraCrypt при открытии зашифрованных разделов диска при их монтировании, но делает его не менее чем в 10 (и не более чем в 300) раз более устойчивым к атаке прямым перебором. (с)

В числе прочего, VeraCrypt может открывать и конвертировать в свой формат разделы, отформатированные в формате начиная с версии 1.0f. На родство программ между собой так же "намекает" наличие отрицание наличия зашифрованных данных, которое представляет собой ничто иное, как способ криптографического преобразования, в котором зашифровываются совместно два или более различных сообщения на двух или более различных ключах.

Этот метод обеспечивает возможность правдоподобного отрицания наличия одного или группы сообщений как таковых. позволяя создать внутри зашифрованного тома ещё один, «скрытый том». Дополнительно, версия VeraCrypt для Windows позволяет создавать и выполнять скрытый экземпляр операционной системы Windows, чьё наличие так же можно правдоподобно отрицать, что само по себе занимательно

Больше подробностей можно найти по ходу работы с программой, на уже выданных ссылках на Википедию (выше по тексту) или в документации.

к содержанию ↑Загрузка и установка

В общем и целом загрузка, установка и использование не представляет ничего из ряда вон сложного. Взять программу можно по такой вот ссылке, т.е с сайта разработчика. В нашем случае мы рассмотрим версию под Windows:

Хотя есть версии и под Линукс, и под FreeBSD, и даже под малинку, т.е Rapsberry. Установка состоит из следующих шагов, которые не так страшны, как могло бы показаться:

- Собственно, для начала запускаем установочный файл, который мы скачали ранее, соглашаемся с лицензией (галочка), после тыркаем в "Next", т.е "Далее":

- На втором этапе будет предложено выбрать вариант установки, один из которых предполагает просто типовую установку, а второй распаковку по принципу портативной версии:

- Последняя предполагает ряд проблем, т.е она не рекомендуется для использования и шифрования дисков/разделов с системой, а так же создания отрицаемого шифрования и тп. В нашем случае мы используем обычную установку, т.е первый пункт;

- На следующем этапе будет ряд типовых галочек, которые Вы видели много где. Первая отвечает за установку для использованиями всеми пользователями локального компьютера; вторая отвечает за добавление ярлыков в меню пуск; третья за иконку на рабочем столе; четвертая, - за ассоциацию с соответствующими файлами (расширения .hc); пятая же, - за создание точки восстановления:

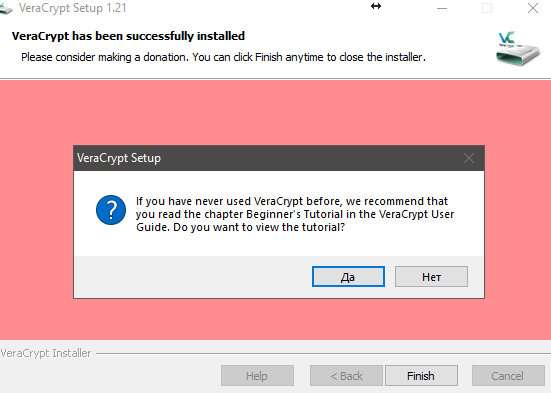

- Ну и после установки Вам предложат сделать пожертвование или почитать инструкцию на английском (на скриншоте ниже это почти одно и тоже окно). И то и другое, традиционно, на Ваше усмотрение:

Ну что, давайте теперь попробуем использовать.

Поехали.

Создаем шифрованный том с данными в VeraCrypt

Процесс использования чуть сложнее установки (если конечно говорить о минимуме), но, так или иначе, требует понимания процесса и некоторой внимательности. Начнемс.

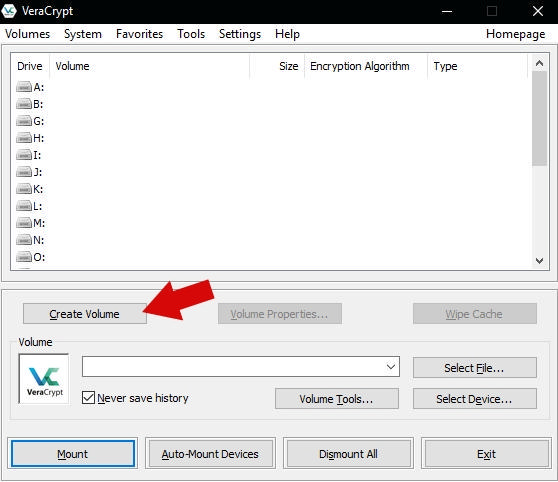

На первом этапе создадим, так сказать, раздел (том), используя кнопку Create Volume:

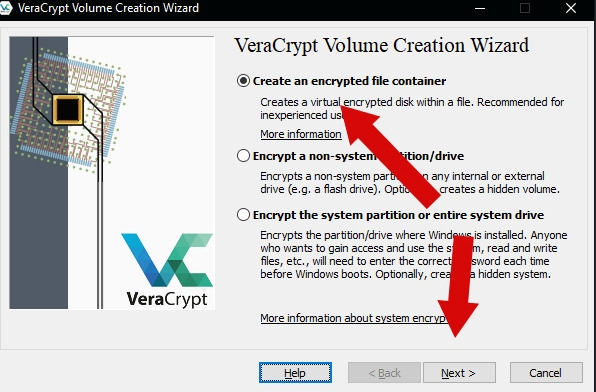

Появится, собственно, мастер его создания. На первом этапе можно выбрать один из трех вариантов, а именно использовать хранение тома в файле (контейнере), использовать шифрование не системного раздела или диска (подходит для скрытия флешек и тп, создает скрытый раздел), либо наоборот шифрование системы (для создания скрытых ОС). Пока мы воспользуемся первым пунктом, т.е смонтируем всё это дело в файле.

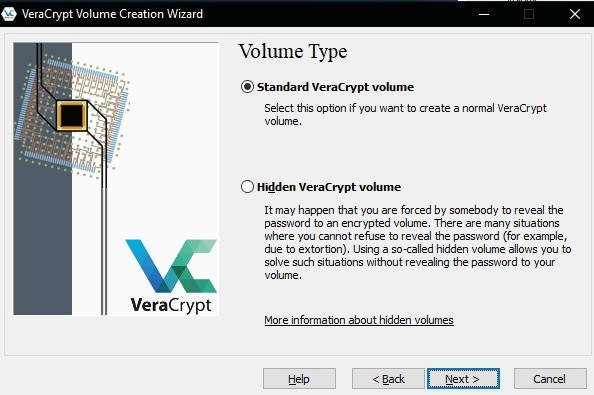

На следующем этапе можно будет выбрать создать обычный раздел (контейнер, том) или скрытый. Второй конечно наиболее вкусен, но мы с Вами выберем пока обычный (Standard VeraCrypt Volume), он же первый.

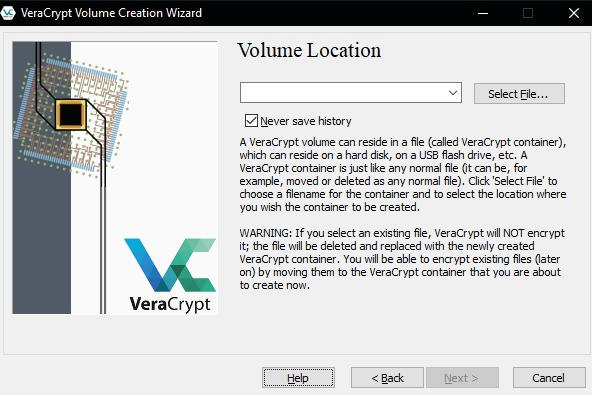

Теперь нам потребуется указать где мы хотим хранить защищенный контейнер (файл). Имейте ввиду, что его случайно можно удалить, переместить и всё такое прочее, что и хорошо (с точки зрения безопасности), и плохо (если Вы неосторожны) одновременно. Выберите (Select File) расположение и задайте название файла:

Не надо указывать уже существующий файл (любой, не зависимо VeraCrypt вы создаете еще раз или нет), иначе он будет затерт новосозданным. Т.е на данном этапе мы не шифруем что-либо и не указываем, что шифровать, а просто указываем местоположение файла, который будет отвечать за виртуальный зашифрованный раздел, в котором уже будет хранится что-либо (см.виртуализацию).

Далее (см.выше) будет предложено указать тип шифрования и херования. Если не разбираетесь, то оставьте всё как есть. Здесь мы не будем рассказывать Вам о том и другом, - это тема отдельной статьи и, если она Вам будет интересна, то мы расскажем Вам об оном в отдельной статье.

Теперь стоит выбрать размер для нашего файла (раздела, контейтера, тома), в соответствии с тем, сколько мы планируем там чего хранить. В данном примере я выбрал 1 Gb:

На следующем этапе потребуется указать пароль, благодаря которому мы сможем получать доступ к нашим данным. Это один из очень важных шагов, т.к пароль должен быть по-настоящему умным, длинным, вменяемым и всё такое прочее. От него напрямую будет зависеть качество шифрования. Как выбрать нормальный взломоустойчивый пароль мы написали нещадное количество статей, которые можно найти вот так вот.

Если говорить кратко, то рекомендуется использовать пароли от 20 символов, содержащие комбинацию из нескольких слов, заглавные буквы, а также символы и прочее.

Теперь потребуется выбрать файловую систему (если не знаете какую лучше, то оставьте FAT, она подойдет многим), после чего крайне быстро перемещайте мышку в окне мастера (в котором вы находитесь), пока не будут сгенерированы ключи, о чем расскажет полосочка ниже:

В конце процедуры используйте кнопку "Format", предварительно точно вспомнив, что Вы делали всё по инструкции выше. Когда файл будет создан, VeraCrypt уведомит Вас об этом сообщением, в ответ на которое стоит нажать в кнопочку "ОК", после чего появится следующий мастер, где потребуется нажать в Exit:

Двинемся дальше.

к содержанию ↑Использование шифрования в VeraCrypt на основе файла

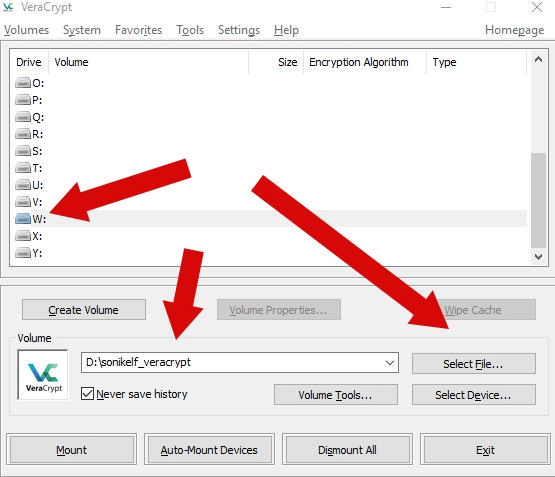

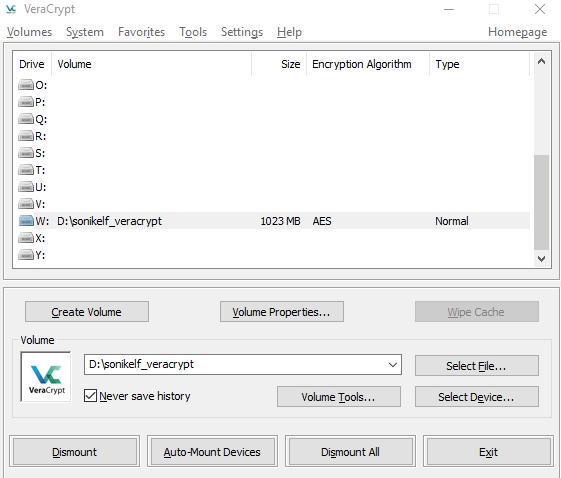

Вернемся в главное окно программы, где выберем какую-то букву диска (не занятую), куда будем монтировать наш файл с разделом. Обычно это одна из последних букв, вроде W, либо посмотрите в проводнике какие уже заняты и выберите свободную, после чего ткните в "Select File" и укажите на наш файл, который мы создали ранее:

Теперь жмём в Mount и указываем пароль, который задавали чуть ранее, на этапе создания файла:

Дальше пройдет процедура дешифровки и монтирования, после чего, если всё будет нормально, то в программе это будет с соответствующей надписью "Normal", а в проводнике, - в нашем случае Windows, - будет виден новый диск под соответствующей буквой, что мы выбрали ранее.

Всё, дальше остается только пользоваться, - раздел и файлы попадающего в него будут зашифрованы, т.е Вы можете копировать файлы (или папки) как обычно (как туда, так и обратно). Файлы, которые считываются, записываются или копируются из зашифрованного тома VeraCrypt, автоматически дешифруются/шифруются «на лету» в оперативную память.

Обратите внимание, что VeraCrypt никогда не сохраняет на диске все дешифрованные данные, - он временно хранит их в оперативной памяти. Даже когда диск (файл, контейнер, раздел) смонтирован, - данные, хранящиеся в томе, по-прежнему зашифрованы. Когда вы перезагружаете Windows или выключаете компьютер, том (раздел, файл) будет отключен, и все файлы, хранящиеся на нем, будут недоступны (и зашифрованы), т.е доступа к ним физически получить будет нельзя до следующего включения и ввода пароля.

Даже, когда электропитание внезапно прерывается (без надлежащего отключения системы), - ничего не меняется, все файлы, хранящиеся на нем, будут недоступны (и зашифрованы), т.е доступа к ним физически получить будет нельзя до следующего включения и ввода пароля. Но с ними ничего не случится при учете, что носитель на котором хранится файл (раздел, том, контейнер) остался жив и цел.

Чтобы закончить работу с данными и скрыть их снова до следующего ввода пароля, нажмите Dismount в окне программы.

Теперь к послесловию.

к содержанию ↑Послесловие

Вот такие вот пироги. Это очень удобный способ иметь зашифрованные данные, файлы и тд и тп, - где угодно и когда угодно. Достаточно таскать с собой наш файл-контейнер и программу на чем-либо и Вы всегда будете иметь к ним доступ, в отличии.. От всех остальных :)

По поводу шифрования раздела, накопителя, создания скрытых систем и прочего, - можем рассказать в отдельной статье (пишите в комментариях), либо попробуйте сами. В общем и целом, там ничего сложного, просто нужно выбирать другие пункты на некоторых этапах.

Как и всегда, если есть какие-то мысли, вопросы, идеи, дополнения и всё такое прочее, то добро пожаловать к комментарии к этой статье.

Давно интерестинг статеек не было.Всегда интерестинг читать что пишите.

Даже не знаю как на это ответить :)

Хочу поделиться опытом и порекомендовать данный софт.

Во первых, благодарю автора за столь детальный разбор полётов двух из главных функций этой программы, а точнее, созданию контейнеров и шифрованию внешних носителей (акромя третьей функции по шифрованию всей системы).

Для русскоговорящего сегмента такие статьи - навес золота, ибо (пока что) относительно мало гайдов по таким программам. В отличии от англоязычного сегмента.

Сам я пользуюсь Truecrypt с 2010, а с 2013-ого и VeraCrypt уже более 5-ти лет. Создаю контейнеры,шифрую внешние носители и шифрую всю систему в целом. На разных компьютерах и для разных целей / и людей.

Испробовав все программы данного "типа" и перечитав море информации и исходных кодов, могу с уверенностью сказать, что VeraCrypt является самой надёжной и стабильной программой для шифрования. Как я вижу - даже единственной в своём роде после ухода трукрипта со сцены шифворания открытого ПО. Vera уже давно не просто "форк" трукрипта, кстати говоря. Написано очень много нового кода, устранившего многочисленные ошибки и слабости, а также добавившего новые функции и усиления шифрования.

Кроме того, несколько лет назад был сделан основательнейший аудит безопасности TrueCrypt, а затем и такой же аудит всего кода VeraCrypt, во главе с ведущими специалистами в области Информационной Безопасности на западе. Критических слабостей не было выявлено, а те проблемы что выявились - уже давно исправлены автором Vera.

Создатель программы по имени Mounir Idrassi очень открытый и достойный человек о котором я много читал и, с которым я также лично знаком. То есть, за которого ручаюсь. У него также есть очень активный форум по адресу https://sourceforge.net/projects/veracrypt/ (кто не знает англ. язык,- google-translate в помощь). На форуме, за годы его существования есть, по моим наблюдениям, все ответы на любые возможные вопросы на тему шифрования с помощью VeraCrypt.

К сожалению, в последние полтора года автор, исходя из личных серьезных проблем, не может столь же активно развивать программу.

В общем, что то я многословлю...

друзья, кому нужен подобный софт, я от всего сердца рекомендую познакомиться с VeraCrypt. И, при желании, поддержать автора, который уже более 5-ти лет безвозмездно, скрупулёзно, денно и нощно холит и лелеет свой проект.

Всем всех благ. И еще раз благодарю Администратора sonikelf за чудесный обзор.

Александр.

Доброго. Спасибо за Ваш опыт и за большой и развернутый комментарий!

Добрый день, я правильно понимаю, что использовать такую флешку на стороннем компе без админ прав не получится? VeraCrypt на таком компе с флешки просто не запускается(, или можно как-то это обойти?

Добрый. Да, в случае политик, не получится.

А как же старый добрый Bit-locker ?

Бесмыссленный и беспощадный?

Добрый день , спасибо за инфу. Но ест ьвопрос если есть возможность помогите пожалуйста. Задача - 2 операционки одна фейк , вторая рабочая , я так собственно и сделал , но столкнулся с проблемой , где хранить файлы ? получается всё только на диске С системном потому что смонтировать диск с оставшейся памятью я не могу (ошибка , либо том уже смонтирован ...) как мне добиться того чтоб было 2 операционки с возможностью использовать и память другого раздела ?