Доброго времени суток дорогие читатели. Наконец-то я сел продолжить статью про APS (которую многие так долго и упорно требовали по средством формы обратной связи ;) ) и готов представить её Вам.

Для тех кто еще не знает что за APS такое и с чем его едят настоятельно рекомендую ознакомиться с первой статьей под названием "Защита портов" ибо не ознакомившись с оной Вы рискуете не понять о чем пойдет речь т.к. в данном материале предполагается, что Вы уже установили программу, представляете зачем она нужна, имеете фаервол и готовы заняться непосредственной её настройкой, а так же вниканием в суть и принципы работы.

Собственно, поехали.

Настройка "ловушки" APS для защиты компьютера

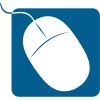

В первую очередь программу надо настроить. Жмем "Сервис" - "Настройка" и, собственно, приступаем.

Переходим в "Общие" - "Интерфейс". Устанавливаем там всё по Вашему вкусу или в соответствии со скриншотом ниже (увеличение по клику).

Идем дальше.

Если Вы обычный пользователь, то, думаю, Вам не нужны никакие оповещения по сети\email или запись в syslog, а посему снимите галочки в соответствующих пунктах в разделе настроек "Оповещение". Тоже самое касается отчетов в разделе настроек "Отчеты" и протоколирования в разделе - кто бы мог подумать :) - "Протоколирование".

Теперь переходим к настройкам имитации сервисов, но перед этим небольшой вагончик полезной теории, касающейся принципов работы.

к содержанию ↑Теория и принципы работы фаерволла + ловушки

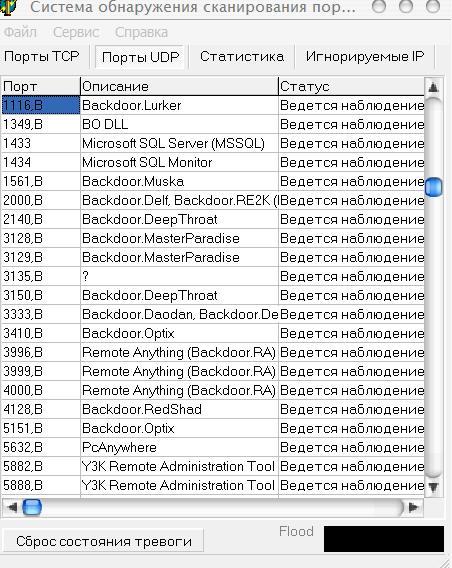

В главном окне программы есть такая вот табличка:

Что это за табличка? Это список портов и названия вредоносного (не везде, но в большинстве своём) обеспечения (база данных). APS же в свою очередь наблюдает за портами и следит есть ли конкретная гадость использующая конкретный порт или не атакуется ли какой-нибудь порт (например, наиболее любимый хакерами 21-ый порт FTP-сервера) каким-нибудь гадким хакером Пупкиным.

к содержанию ↑Общие принципы работы APS

Проще говоря, принцип работы программы основан на прослушивании этих самых портов, описанных в базе данных. База данных содержит краткое описание каждого порта - краткие описания содержат или названия использующих порт вирусов, или название стандартного сервиса, которому этот порт соответствует.

При обнаружении попытки подключения к прослушиваемому порту программа фиксирует факт подключения в протоколе, анализирует полученные после подключения данные и для некоторых сервисов передает так называемый баннер - некоторый набор текстовых или бинарных данных, передаваемых реальным сервисом после подключения, т.е. симулирует отклик и таким образом защищает Ваш компьютер и реальной атаки не получается. На имитации остановимся подробнее.

к содержанию ↑Имитация сервисов в целях защиты

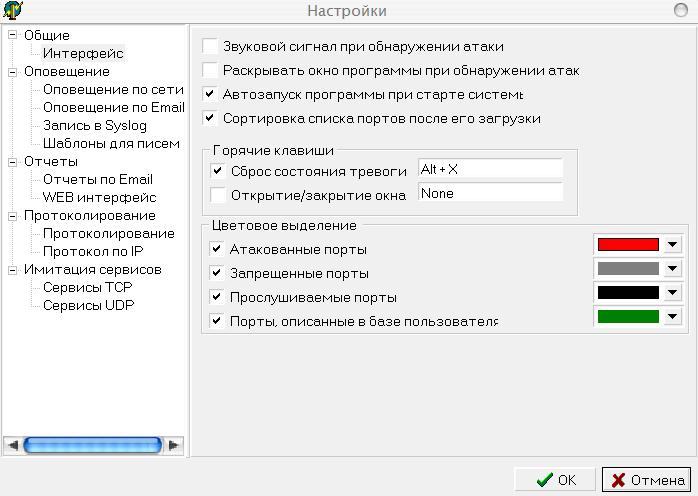

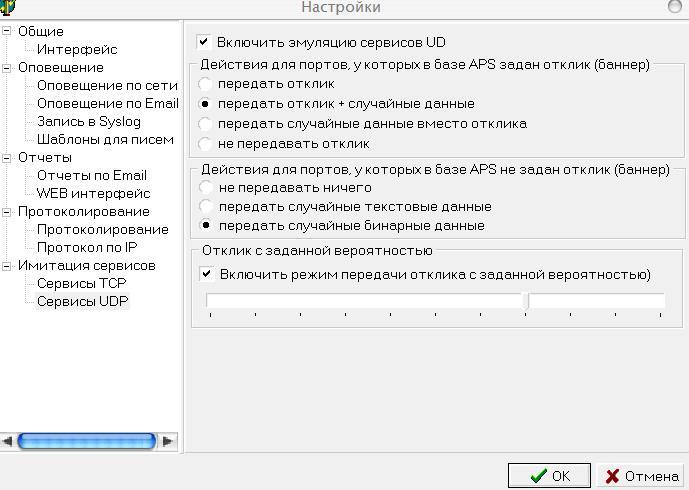

Группа параметров "Имитация сервисов" содержит настройки - чего бы Вы думали? :) , правильно, - системы имитации сервисов. Система имитации может быть выключена (по умолчанию частично оно так и есть) и в этом случае APS не производит активного взаимодействия с атакующим и немедленно разрывает соединение с ним.

При включении системы имитации APS может передавать атакующему описанные в базе портов блоки данных, которые содержат типовые отклики имитируемых сервисов (т.е., скажем, кто-то пытается пробиться на FTP-сервер на 21-ом порту, программа это видит и выходит на связь, передавая отклик аля "я вот FTP-сервер, да, я тут, я работаю, на те Вам отклик", а в этот момент реальный FTP радуется своей жизни).

Кроме того, можно включить и настроить режим передачи случайных данных - наличие в ответе APS случайной информации вводит в заблуждение сканеры сетевой безопасности, затрудняет и замедляет их работу. Кроме того, в настройках имитации сервисов TCP можно настроить режим удержания соединения - по умолчанию соединение разрывается сразу после завершения обмена с атакующим, но оно может удерживаться, что еще более существенно замедляет работу некоторых сканеров сетевой безопасности.

Таким образом у Вас появляется тележка времени дабы сконфигурировать системы безопасности (в пользовательском случае - это фаервол) так, чтобы никто с атакующего адреса к Вам не пробрался.

к содержанию ↑Чуть больше подробностей и метафора

Фактически APS является ловушкой и средством конфигурирования и тестирования систем безопасности. Да, программа умеет блокировать работу сетевых червей и Backdoor модулей. Да, APS умеет разрывать соединения, подпихивать левые данные и тд и тп. Но! Не путайте APS с фаерволом. Таки APS - это средство контроля за безопасностью, а не сама безопасность (кстати можете взглянуть на Сертифицированные ФСТЭК России средства защиты).

Чтобы было понятнее? - есть охранник у магазина, а есть дядя Вася, которому поручено следить за качеством работы этого охранника. Так вот попутно дядя Вася (раз уж он контролирует охранника, то должен знать кое что о принципах его работы, о безопасности, о типах угрозы и тд и тп) может отваживать левых личностей подальше от магазина и говорить охраннику, что мол этого дядьку не пускать - он пытался разбить витрину, но я отнял у него кирпич и, если он вдруг придет еще раз - стреляй на поражение.

Однако, если убрать охранника и оставить дядю Васю одного результаты будут плачевными ибо дядя Вася не имеет соответствующей квалификации, а точнее имеет другую специальность, а еще точнее попросту не для того предназначен.

Подробнее о том зачем нужен APS читаем в прошлой статье.

Ладно, с теорией и принципами работы, будем считать, разобрались.

к содержанию ↑Дополнительные настройки APS

Возвращаюсь к настройкам имитации сервисов. Дабы не заниматься набором лишних букв просто выставляйте все так как указано на скриншотах (увеличение по клику).

Сервисы TCP:

Сервисы UDP:

С настройками будем считать покончено. Переходим к последнему этапу.

к содержанию ↑Что делать при тревоге и обнаружении взлома

Спокойствие, только спокойствие (с).

Как Вы наверное поняли речь пойдет о том, что же делать, когда APS выявил атаку на порт или использование порта каким-нибудь вирусом\червем. О подобном событии программа салютует восклицательным знаком в трее (там где часы) или всплыванием из оного (если Вы включили сие в настройках).

И так, что, собственно, делать.

Во-первых, не надо паниковать. Какой-то там вирус или хакер пупкин - это просто мелочи жизни, причем легко устранимые.

Во-вторых.. Во-вторых, всё просто:

- Смотрим что происходит, т.е. определяем кто творит злодеяния: вирус\троян\червь или хакер пупкин лезет к нам из вне. Выявляем подробности, мол что за порт, что за гадость, откуда, зачем почему и тд и тп.

- Далее по обстоятельствам. Если это хакер\кто-то\что-то еще ломиться из вне, то смотрим лог (т.е. то куда он, собственно, записывает все данные об атаках и тд и тп) фаервола и выясняем заблокировал ли он атаку. Если нет, то берем адрес с которого ломятся (адрес указывается APS-ом при атаке и в статистике) и добавляем этот адрес в черный список. Если да, то все равно поступаем аналогичным образом (на всякий пожарный :) ).

- Как вариант, можно просто закрыть порт по средством все того же фаервола. Тонкости закрывания портов и блокировки адресов специфичны для каждого фаервола, т.е. описать настройки (куда тыкать) я не могу чисто физически. Если что - спрашивайте, что вспомню - подскажу.

Если это кто-то от нас, т.е. где-то на компьютере уже есть троян\вирус\червь и он использует порт для своих злодеяний, то с помощью фаервола закрываем порт или запрещаем работать конкретной гадости (если она представляет собой exe-файл), а потом сканируемся на вирусы, spyware и тд и тп, находим заразу и устраняем её. - Универсальное решение - это отключить интернет и потом устранять проблему в тишине и покое.

Всё. Думали сложно? Ничего подобного.

Еще раз повторюсь, что наличие нормального фаервола обязательно. О том, что такое фаервол и зачем он нужен я писал в статье "Защищаемся от хакеров, червей и прочей шушеры".

к содержанию ↑Послесловие

Вот такие пироги.

Это не последняя статья в цикле по защите и безопасности в сетях и интернете. Есть еще много мыслей о статьях на эту тему как совсем простого уровня, так и посложнее.

Если есть вопросы, если что-то не получается или хотите дополнить - пишите или оставляйте комментарии.

Андрей APS можно использовать как Honeypot ?

Можно сделать еще так, для защиты портов:

Сетевые подключения - Подключения по локальной (или у кого как) сети. Жмем правой кнопкой мыши Свойства - выделяемПротокол Интернета (ТСР/IP) - Свойства - Дополнительно -Параметры - выделяемФильтрация ТСР/IР - Свойства - Задействовать фильтрацию/strong> (галачку ставим). Перезагрузка.На скорость инета не влияет.

На защиту портов тоже :)

скажите, пожалуйста, как добавить адрес в черный список?

Смотря какой фаерволл у Вас установлен.

ой, да, забыла добавить. у меня Zone Alarm.

через фаервол можно

я как раз про фаерволл, а есть еще какие-то способы?

Кто-нибудь подскажите пожалуйста:

-Работает ли APS c ADSL (например DLink 2500U на скорости 256)

т.е. в паре со скоростным (широкополосным) модемом?

-Тут уже сказали:APS не обновляется уже с 2004 года. Справляется ли он реально со своей задачей сегодня?

-есть ли другие аналогичные программы,такие же простые и компактные, на уровне,отвечающий сегоднящним требованиям,или на APS свет клином сошелся?

Знающие,просветите пожалуйста.Я думаю,эти вопросы интересуют многих.Заранее спасибо.

1. Работает.

2. Да, т.к. это ловушка и утилита для контроля, а не полноценный фаерволл. Обновления там вообщем-то не нужны.

3. Ммм, теоретически нету. Практически надо искать, - может и есть.

Доброго времени суток! Скажите пожалуйста как к сообщению прикрепить скриншот? Есть вопрос и скриншот, но не вижу опции вставки изображения. Спасибо!

Разобрался

Совместима ли эта утилита с Vista? У меня почему то она не хотела добавляться в автозапуск, помог запуск от имени встроенного админа, хотя моя учетка тоже админовская, но каждый раз при запуске мне приходится выставлять настройки имитации сервисов заново. Можно ли что ни будь с этим сделать? Не всегда вспоминаешь про то что надо выставить настройки.

Мм, сложно сказать, но по идее, да, должна быть совместима. Честно, не знаю, что подсказать, т.к. вистой не пользуюсь.

Утилита почему то выдает ложную тревогу, как будто происходит атака на порт 6112, фаервол ни чего не зафиксировал, я добавил его в список блокируемых, утилита все равно продолжает показывать неимоверное количество атак, протестировал компьютер на открытые порты на сайте 2ip.ru, все в порядке, ни одного открытого порта =( Объясните мне не умному, в чем подвох?

Здравствуйте)

Вобщем у меня забавная ситуация приключилась..после иммунизации с помощью Spybot S&D..стоит файерволл COMODO..и вышеупомянутая утилита АРС..при входе Вконтакт и на Letitbit арс начинает сигналить всеми способами))говорит атака на 80 tcp порт http от localhost 127.(дальше не помню))

подозревал долго и остановился на спайботе,сделал откат изменений в иммунизации и атаки прекратились))

Собственно вопрос)):спайбот что с localhost такое делает??))спасибо за ответ)

Ммм, довольно странно. Вообще spybot при иммунизации заполняет hosts записями о вредоносных сайтах, перенаправляя их на 127.0.0.1 тобишь на localhost и таким образом оные не могут навредить Вам. А вот почему aps реагирует на оное не знаю, т.к. не сталкивался. Пойду потестирую.

Обязательно напишите что получится))очень интересно)

Здравствуйте. У мены такая проблема: в APS не сохраняются настройки ИМИТАЦИЯ СЕРВИСОВ. Меняю как на скриншоте, вроде всё норм, стоит перезапустить комп либо APS и настройки в первоначальном состоянии, однако остальные настройки (кроме ИМИТАЦИЯ СЕРВИСОВ) стоят так, как я их поставил. Подскажите, в чём проблема? Несовместимость? (Windows 7)

Сложно сказать наверняка, но похоже, что да.

Narden,откройте утилиту с правами администратора и только после этого делайте настройки. Теперь после перезагрузки настройки не изменятся.

Спасибо за настройки программы.Что-то не настраиваются горячие клавиши для сброса тревоги, мелочь, но хотелось бы чтобы работало.

В портах ТСР куча каких-то названий содержащих слово Trojan что за такое

А атака хакера была на Remote Admin - это что?

Благодарю

Здраствуйте, скачал APS, не помню где именно, в папке программы есть такой файл -aps_test.bat- , при кликании на него выскакивает диалоговое окно ms-dos в котором я не успеваю прочитать, что там тестируеться и раздаёться сигнал тревоги, после которого в таблице программы красным появляеться отметка атакованного порта, в моём случае это порт 110. Вопрос: Это просто демонстрация работы программы или реальная угроза?

Есть подозрение, что это демонстрация.

Спасибо...

А вот у меня такой вопрос. У меня сейчас Windows Server 2008 R2 x64. Запустил я под ним этот aps, в окошечке видно, что он ведёт наблюдение за портами, уже два дня я нахожусь в интернете под этой системой, но aps не обнаружил ни одной атаки(не предупреждал о ней), однако в свойствах стоит галочка для выделения атакуемых портов и звуковой сигнал при атаке. Неужели у меня такой хороший фаервол. У меня подозрения на то, что программа некорректно работает под Windows Server 2008 R2 x64.

Возможно, что некорректно.

Возможно, что фаерволл умница.

Нада смотреть, думать, анализировать.

Ну буду надеется что фаерволл умница. Фаерволл от AVG x64 - думается хороший. Да ещё рядышком роутер д-линк дир-100.

А вообще это хороший сайтик, много интересного узнал. Теперь когда мои знакомые о чём-то спрашивают меня насчёт компьютера и ОС, я даю им ссылку на этот полезный сайт.

На д-линке фаерволл поднят же тоже вроде? :-)

Ну да. Там я его тоже настраивал, для utorrent порт пробрасывал. У маршрутизаторов d-link, есть одно преимущество над asus, правда это преимущество нужно для чайников. Для тех кому лень/или не умеет менять логин и пароль с default на свой.

Подскажите пож,как можно узнать,кто это рвется из моего компютера в интернет?

APS показывает,что это ПК-автор, т.е. это я сам.

А сегодня я не смог подключиться к интернету,пока не отключил APS.

Заранее спасибо за подсказку.

Мм, возможно, что заблуждается маленько APS, а возможно, что у Вас какой-нибудь червь. Посканируйтесь хорошенько на вирусы.

Здравствуйте. На сайте разработчика последняя версия утилиты датирована октябрём 2004 года. Не устарела ли она? Или для подобных программ понятие устаревания неприменимо?

Не устарела. Там попросту почти нечему устаревать.

такой вопрос при открытии лисицы апс кричит об атаке на 80 порт с моего же внешнего адреса !(адрес присваивается провайдером динамически) ... как рассказать апсу что это нормальный адрес ))

Теоретически можно отключить просто мониторинг 80-го порта.

Sonikelf,что скажете по поводу Tiny Honeypot 0.4.6 (из https://www.securitylab.ru/software/1259/).

Что лучше применять--Tiny Honeypot или APS? Или нет смысла сравнить?

С Tiny Honeypot не сталкивался, но судя по описалову, - это тоже самое, что и APS.

Смысла сравнивать в общем-то нету.

Подскажите плиз . У меня ZoneAlarn бесплатный и вставлять логи туда нельзя (как я понял ) . ASP постоянно сигнализирует об атаках , если файервол разрешил ему работать с сетью .Если запретить то ASP молчит (не считая localhost на 80 порте который я отключил ) Настройки все те ,что указаны в статье . Это нормально и работает ли мой ASP (помагает фаерволу)???

Не понял этого высказывания. Логи ведутся фаерволлом, их не надо никуда вставлять.

Имелась ввиду блокировка адреса с которого идет атака?

Да .Тот адрес , что "ломится" из Asp скопировать и внести в firewall /на бесплатном Zone Alarm такой функции нет .Можно просто наблюдать какие адреса и куда ведут .Или добавлять в доверенные.

Главное что я хочу понять - это то ,что я запретил ловушке работать с сетью как на вход так и на выход , в доверенной и интернет зоне (при Ваших настройках )Будет польза от ASP или все же лучше , в ручную вносить адреса в лог фаера ?

1. APS открывает кучу портов и слушает. Разумно ли это? Ведь без него открыто всего несколько портов.

2. Если все же запускать его, то может в настройках выставить разрыв соединения сразу же и запрет на передачу данных, чтобы у сканирующего все это выглядело как закрытый порт? Или я ошибаюсь?

Ну и 3. Если в правилах фаервола запретить APS работу с сетью, то он будет обнаруживать атаки, которые фаер все-таки пропустил, тем самым дополнительно защищая?

1. Да

2. Как вариант, можно так. А можно передавать случайные данные.

3. Тестировал, но не помню.

Здравствуйте Андрей!Установила программу APS, почти сразу же появился восклицательный знак, высветился адрес хакера, а вот как этот адрес вставить в файервол? У меня FireFox. Куда этот адрес внести, как скопировать в программе APS? Простите пожалуйста за невежество, но я пока на уровне "чайника"в защите компьютера...(

FireFox - это не фаерволл, FireFox - это браузер. Вам нужен фаерволл.

Благодарю!Поняла.Буду устанавливать фаервол.

День добрый Андрей! У меня стоит Outpost Security Suite Pro 7.5 (как я понимаю фаерволл уже имеется) для проверки работы фаерволла установил программу APS, и решил проверить на сайте 2ip.ru. Тест показал что открыто 20!!!!! портов там же нашел как закрыть эти дыры. Новый тест показал что все ok. Когда я выключил APS и в фаерволле убирал все настройки связанные с 20 портами, снова прошел тест то все ok. Как я понял данная прога открывает дополнительные порты которые как раз и фаерволл не защищает. В общем вопрос вот в чем- смысл ставить данную прогу если без нее открыто меньше портов с защитой которых фаерволл справляется на 100% (по результатам 2ip.ru) или я что то не понимаю?

У меня тоже были похожие сомнения. Проверился сейчас и с APS, и без ( :) ). В обоих случаях система защищена, но заметил что с отключенным APS фаервол показывает кучу слушающих портов (1-60000, не по порядку). С включенным - ту же кучу, под названием Windows Operating System, кстати, плюс те же самые порты, прослушиваемые APS! Странно как-то получается, но рад что система хотя бы защищена. В общем - я тоже что-то не понимаю! :)

У меня та же фигня, захожу на 2ip.ru пишет порты закрыты все, а когда сканируешь специальной программой так она нашла 195 открытых портов. Закрываю Aps. и прога нашла всего один открытый порт. Смысл этой программы под названием Aps? это хорошо что я твой коммент увидел а то так и не узнал бы что к чему

Соник, ты ответишь когда нибудь?) а то смысл твоего поста теряется и как все подозрительные личности, уже начинаем думать а не написал ли ты о том о чем сам не шаришь и в итоге подверг нашу безопасность?

Если есть сомнения, то Вы легко можете не пользоваться моими статьями, благо это не так сложно. А то, что не отвечаю быстро и тп, извините, у меня за тысячу статей уже перевалило, обучалка, комменты, несколько почт, скайпы, социалки и тп и всем надо ответить прямо сейчас и сегодня. Не считая личную жизнь, работу и прочую. так что про игноры будете говорить в другом месте. А что удалять или нет, я как-нибудь разберусь, а ASP можете удалять сколько угодно, не я его писал.

Ответил ниже по комментам. APS не является чистым фаерволлом, а ловушкой-эмулятором.

Глубокоуважаемый Андрей, у меня такая проблема: при использовании программы APS постоянно идут атаки на порт 80 и 443, при том, что брандмауэр Outpost 7.5 эти порты не видит, соответственно атаки не блокирует, подскажите, что делать?

Отключите в APS мониторинг 80-го и 443 порта.

а где отключать в aps мониторинг?

При попытке запустить мозилу выдает aps 127.0.0.1 validation.sls.microsoft.com 80 блокирую IP, мозила не запускается, а число атак доходит до 12. Подскажите как быть?

Отключите в APS мониторинг 80-го порта.

овенил свои порты на 2IP.ru.Сообщение:открыты порты 80,135,443,445.

У меня Avast IS 5.0.677. Он имеет встроенный Firewall. Не понимаю,почему этого недостаточно для затыкания портов?

Встроенные в антивирусы фаерволлы, как правило, редкостно бестолковы. Используйте отдельную программу.

У каспера и нортона фаерволы вообще отличные, у есета мне кажется фаервол средний, но там своми плюшки у него. У доктор веба фаервол тоже не плохой

Спасибо, Андрей, отключил мониторинг онных портов, все работает нормально, проверил онлайн - открытых портов нет, aps справляется на 5+; Признаться, Вы рекомендовали в качестве брандмауэра outpost, к сожалению он себя не оправдал - сильно тормозил систему (но видимо это индивидуально) сейчас стоит comodo - пока его работой доволен. Еще раз спасибо Вам за дельные советы и рекомендации.

где ты мониторинг портов отключал?

Доброго дня.

На днях стал пользоваться утилитой APS. Заметил, что порт 135 (MS net) постоянно чем-то занят. Подскажите, нормален ли статус данного порта "Порт занят другой программой"? Что это означает, как узнать что за программа его постоянно занимает?

Заранее благодарю.

Приветствую.

Хорошо бы узнать какой программой она занимается.

Попробуйте глянуть так - https://sonikelf.ru/kakie-processy-smotryat-v-internet-ili-tcpview-kak-element-setevoj-bezopasnosti/

Спасибо за статью. Раньше ставил прогу, ничего не понял и снес. ) Сейчас все понятно.

Скажите пожалуйста, что означает, если в статусе порта "Наблюдение отключено"?

Значит, что порт не мониторится программой

Спасибо!

Привет Андрей! Повторяю вопрос-

Дмитрий

2011-05-14 22:59:53

День добрый Андрей! У меня стоит Outpost Security Suite Pro 7.5 (как я понимаю фаерволл уже имеется) для проверки работы фаерволла установил программу APS, и решил проверить на сайте 2ip.ru. Тест показал что открыто 20!!!!! портов там же нашел как закрыть эти дыры. Новый тест показал что все ok. Когда я выключил APS и в фаерволле убирал все настройки связанные с 20 портами, снова прошел тест то все ok. Как я понял данная прога открывает дополнительные порты которые как раз и фаерволл не защищает. В общем вопрос вот в чем- смысл ставить данную прогу если без нее открыто меньше портов с защитой которых фаерволл справляется на 100% (по результатам 2ip.ru) или я что то не понимаю?

Макс

2011-05-21 20:13:27

У меня тоже были похожие сомнения. Проверился сейчас и с APS, и без ( :) ). В обоих случаях система защищена, но заметил что с отключенным APS фаервол показывает кучу слушающих портов (1-60000, не по порядку). С включенным – ту же кучу, под названием Windows Operating System, кстати, плюс те же самые порты, прослушиваемые APS! Странно как-то получается, но рад что система хотя бы защищена. В общем – я тоже что-то не понимаю! :)

Прошу не игнорировать!

Здравствуйте, Sonikelf! Большое спасибо за данную статью и вообще за сайт в целом. У меня есть один вопрос. Дело в том, что ко мне каждый день кто-то ломится. И главное не по одному разу, а по 20-30 раз(!) Чем я могу их (хакеров) привлекать?

Как вариант можно просто закрыть порт по средством все того же фаерволла/

Подскажи: у меня фаерволл Zone Alarm, как в нем закрыть порт???

Посмотрите здесь, версия PRO, но думаю по аналогии разберётесь https://2ip.ru/article/rulezonealarm/

Здравствуйте. Подскажите , пожалуйста. Почему сбрасываются все настройки связанные с этой программой после её выключения? Постоянно придется настраивать по Вашей схеме? :-(

Здравствуйте . Подскажите пожалуйста я установил и настроил APS , при подключению к интернету он сигнализирует что атака с моего компьютера через 80 порт. Как сделать чтоб не атаковал сам себя ?

Это типовой отклик, скорее всего есть смысл просто проигнорировать, если конечно Вы уверены в том, что компьютер чист от посторонних вредоносных программ.

Здравствуйте ув. Андрей. У меня фаервол Comodo Firewall. Подскажите пожалуйста как в нем блокировать адрес вредоносного IP? И как закрыть порт?

По закрытию портов в COMODO, опять же, смотря какая версия, тут https://2ip.ru/article/rulecomodo/

Андрей, приветствую и благодарю за статью. Давно вы тут не отписывались но всё же спрошу. У меня беда другая. При запуске программа не открывается. В процессах она появляется, это точно. Но открыть её никак не могу. В трее её нет. Что это может быть? У меня 7ка ФВ- ЗонАларм, Антивирь - Авира. Но им та вроде всё открыл.. Хотя.. кто знает.. Но процесс то открывается. Заранее благодарю.

Руслан а Вам наверное надо просто отключить мониторинг этого порта в APS

Всё, разобрался сам :)

> Lio Tims

Вы, конечно, молодец. Но было бы неплохо, если бы еще и написали, что вы сделали,чтобы заработало :)

Ha, я уж и не помню, что я там сделал. По моему я всячески почистил компьютер и заново после перезагрузки его поставил, включил. Не уверен, но кажется более ничего не делал :) Вот, столкнулся с проблемой тут что и многие другие. Пишет атаку на 80ый порт. В доп сведениях пишет имя моего компьютера, а в описании "HTTP-Web сервер". Я так понимаю что это ложная тревога и надо мне тоже прослушку порта убирать.

Андрей, подскажите пожалуйста. Порт 6969. Описание гласит что по нему рвётся троян GateCrusher. У меня Zone alarm стоит (он уже совсем другой по интерфейсу, в сравнении с тем что вы тут описывали, смотрел). Посмотрел что он там блокировал по логам, так вот в то же время что и атака была, он заблочил чего то там, но там указано было что блокировка по UDP протоколу, а APS у меня запищал в TCP протоколах, в UDP - тишина. Так вот я не могу там найти где порты блокировать. Только блокировку по айпи адресу вижу где создавать. Если можете, дайте совет..

7 лет захожу на этот сайт.Полезный,доходчивый.Толковый сайт.7 лет не знал головной боли-)Благодаря сайту и самому себе(самому умному из чайников)Ловил изредка трояны,раз в 2 года,ну и мелочёвку всякую раз в год.Я так сладко спал все эти года..и тут поставил АРS.Третьи сутки меня "бомбят" вредители и враги.Они хуже моей тёщи.Всё познаётся в сравнении,я теперь люблю тёщу.Спасибо Вам Андрей за возрождение этого доброго чувства в отдельном индивидууме-)Я дальнобойщик,я даже в рейс не пошел,сижу у монитора и отслеживаю атаки,монтировку приготовил.-)Конечно понимаю что и раньше"бомбили" хитрованы всякие,но как было спокойно этого не знать.Атакующий хост: 81.89.48.239 81.89.48.239.vnet.sk Атакующий хост: 95.240.153.253 host253-153-static.240-95-b.business.telecomitalia.it Атакующий хост: 203.131.229.112 UBUNTU10-64 Атакующий хост: 216.240.136.95 unassigned.calpop.com Это капля в море, что с ними делать?Просто стало любопытно.Вред взаимно возможно причинить?Очень хочется... Спасибо за сайт,очень полезный.

Благодарю, извините за долгий ответ.

Судя по написанному, атакует пораженный компьютер или паразитный трафик. Если стоит еще и фаерволл, то поводов для паники нет.

Добрый день, Андрей!

БлагоДарю зато, что Делитесь Весьма Сильной и Бесплатной Утилитой, как это!!!

БлагоДарю за Отличное и краткое руководство по Настройке этой Утилиты!!!

Единственное но!?

Антивирусник: spyware с какого сайта лучше скачать, что ниже я даю!?

1. Ссылка: https://www.superantispyware.com/index.html

2. Ссылка: https://www.pcrx.com/ru/

БлагоДарю за ответ!

Андрей!

Пусть этот день пройдёт для Вас в Радости, в Творчестве и в Приятной Атмосфере!!!

Пусть на Вашем Пути Встречаются БлагоДарные, ЖизнеРадостные Люди!!!

С Истинными Мыслями и Пожеланием к Вам!!

Майя – radost2534… … …

В принципе любой, я бы рекомендовал всё таки что-то из того, о чем есть статьи, вроде Spybot'а и тому подобного.

Спасибо за сказанное.

Я проверил защиту портов фаерволла при установленной програмке апс,так столько красных квадратов(открытых не защищенных портов) показало при проверке,что я перестал ее юзать(это программка столько их по на открывала.).Хотя она показала скорей всего(я не считал кол-во)прально кол-во атакованных портов и сайт откуда велось сканирование,но почему они не защищены,вот что меня насторожило(хотя в настройках я выставил разрывать соединение),вдруг они находятся открыты так постоянно в инете,(тогда защита фаера оказывается не эффиктивной)и без сканирования.

APS по факту не является фаерволлом - это ловушка. Она эмулирует открытые порты, эмулирует отклик, но делает это случайными данными и тп. И служит, по факту, проверкой как раз фаерволла, а не чистым защитником в прямом смысле слова.

Хорошая программа, я себе скачал поставил, надеюсь она загрузку ОС не сильно тормозит. А то обычно программы в автозагрузке увеличивают время загрузки ОС. Я если честно не люблю разные продукты, например антивирус другой фирмы а фаервол еще какой-то другой. Поэтому предпочитаю секьюрити, комплексную защиту так сказать. Разные продукты актуально если у антивируса нет фаервола или пользуютесь бесплатными, например аваст + комодо. Автор у меня такой вопрос к вам а у есет смарт секьюрити норм фаервол? А то у меня стоит уже давно этот антивирь проблем не было. сегодня правда блокировал адрес какой-то при запуске браузера, почистил куки и историю проблема осталась. Взял отключил плагин визуальные закладки, смотрю при запуске без этого плагина, есет не блокирует адрес, сразу понял что дело в плагине. Скачал Malwarebytes Anti-Malware Free, вешает 20 мб, обновил базы. просканировал компьютер и проблема решилась.

Благодарю за отзыв. Да, как ловушка, APS достаточно легок и позволяет заниматься мониторингом и прочим.

получено такое сообщение: Атакующий хост: 192.168.1.1 my.router

дата/время начала сканирования: 13.02.2015 10:35:54

дата/время последнего сканирования: 13.02.2015 10:35:54

кол-во сканирований: 1

кол-во подозрений на DoS: 0

Атаковано портов 1

515/TCP кол-во атак = 1, подозрений DoS = 0

Экспресс-оценка:

Сканирование портов : не обнаружено

Flood портов : не обнаружен

DoS атаки : не обнаружены Что нужно делать?

Ничего, всё в норме.

В самой программе какие меры нужно предпринять если красным цветом выделена какая либо строка порта и звучит сигнал тревоги?

В самой программе в общем-то никаких. Действия стоит предпренимать в фаерволле.

Бредовая прога, закрыл порты WWDC и LanSafety, комп в сети не виден, а при APS как на ладоне, т.е. хочешь развлекаться - никто тебя не видит, это твоё, гостей долго ждать не придётся. Эта прога для охотников [APS как ловушка], а народ ведётся.

https://zismo.biz/topic/544011-?-akspay-—-ezhednevnaia-razdacha-akkauntov-vkontakte-?/page-13

Уважаемый Андрей, у меня (и, судя по всему, не только у меня) с этой прогой творится какая-то ерунда, я вообще ничего не могу понять

1.Сразу же после первого запуска начала визжать каждую минуту, показывает реальные зарубежные адреса атакующих (правда, во всех случаях "сканирование портов: не обнаружено flood портов: не обнаружено")

НО! Речь идёт о рядовом домашнем компьютере, подключённом, ессно, через NAT - ну не будет же пров каждому клиенту выделять свой ip-шник! Возникает закономерный вопрос каким образом вся эта гадость вообще может пробиваться ко мне извне?

2.В моём брандмауэре отключены все правила для входящих соединений, иными словами, они запрещены в принципе. Необходимости более тонкой настройки на данный момент нет. Имеет ли смысл добавлять в исключения APS, которая после этого тут же начинает подавать сигналы?

1. Про сто это говорит о том, что творится в сети. И если будут открыты порты (в Windows по умолчанию) и гости не званные точно будут, для этого и нужен фаервол - не закрыл но под контролем держишь. APS из любопытства или неверия, что в сети творится запустил и ужаснулся иль умилился.

2. Брандмауэр служебные программы Windows неблокирует они свои родные. Запусти WWDC и увидишь. Если собираешся вычеслять кто, что, где, откуда то добавь APS в исключения, у него своя защита как понятно есть.

Гыы просканировал на разрекламированном здесь 2ip.ru порты при включенном APS с ловушкми, бедняга первый раз вообще захлебнулся, ошибку выдал )) на второй раз сказал, что мне конец - открыто более 20ти портов, надо срочно перекрывать (а все это время я наблюдал в APS как ко мне ломится некий тип с "188.40.35.183 2ip.ru" по 10ку портов, забавно было). После отключил APS, просканировал там же, и мне сообщили, что ZoneAlarm молодец и все перекрыто, вот так вот )) Так что не смотря на кучу атак в день, до 30ки и более, я спокоен. Хотя жизнь она такая, рано или поздно что-нибудь из нового пролезет. Сонику огромное спасибо за статьи!

Здравствуйте. У меня частенько бывает, что срабатывает сигнал тревоги и в отчете об атаке указывается ip localhost 127.0.0.1 и имя моего компьютера. Почему это происходил и что это значит?

Приветствую. Это, в общем-то нормально

Сервер Telnet постоянно атакует!!

Атакующий хост: 14.171.72.241 static.vnpt.vn

дата/время начала сканирования: 03.08.2016 11:06:49

дата/время последнего сканирования: 03.08.2016 11:06:49

кол-во сканирований: 1

кол-во подозрений на DoS: 0

Атаковано портов 1

23/TCP кол-во атак = 1, подозрений DoS = 0

Экспресс-оценка:

Сканирование портов : не обнаружено

Flood портов : не обнаружен

DoS атаки : не обнаружены

Что нужно делать после этого? Что такое фаерволл и где его найти? Как заблокировать атаку?

В момент захода в Сбербанк Онлайн , то есть после того как ввела логин и пароль, и перед тем, как выслан был на номер телефона код для входа, впервые сработала программа, было написано: хакерская атака. Лог сохранился, но как там понять, что произошло - не представляю, набор символов.